ドコモ口座への不正出金に学ぶ本人確認の注意点

ドコモ口座の不正出金について

連日、ドコモ口座の不正出金についてのニュースが取り沙汰されている。

この不正による被害は、全国の11の銀行で120件、被害額は2542万円に及んでいる。(9月14日午前0時時点)

事件を知ったとき、ドコモは使っていないから関係ないと思った人も多いかもしれないが、実際には

被害にあったのは、dポイント含めドコモに全く関係のない人たちである。

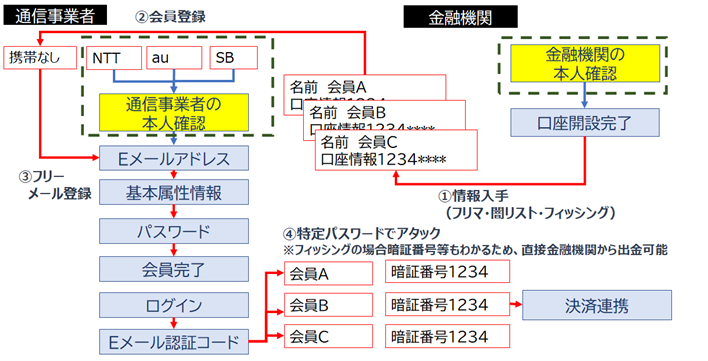

ハッカーは銀行口座の口座番号と名義人の情報を不正に入手し、情報を利用して、ドコモ口座を開設し、銀行口座を紐づけ、当該口座からドコモ口座へ不正に出金を行ったため、被害者は全く寝耳に水という状態であった。 どうしてこのような事件が起こったのだろうか。

そもそも本人確認とは?

サービスを提供するにあたり、不正が行われることを防ぐためには本人確認は不可欠である。

いわゆるサービス利用者の実在性確認(身元確認)と、取引時の身元確認をした当人と同一であるという確認(当人認証)の2つをもって本人確認を行う必要があった。 身元確認は、犯罪収益移転防止法等で方法が定められており、運転免許証等の公的身分証明書の所持を確認すること、身分証明書に記載された住所に郵送物を送付し居住を確認するという2点をもって行われる。

今回のサービスにおける身元確認義務と関連法律は以下のようになる。

- 銀行口座開設時(犯罪収益移転防止法)

- 携帯電話購入時(携帯電話不正利用防止法)

- ドコモ口座開設時(資金決済法)

いっぽう当人認証は、法律上で方法を定めている取引は少なくサービス提供者の責任において、リスクを勘案し実施するケースが多い。

今回の場合は、以下のような取引が対象となる。

- dアカウントの開設

- ドコモ口座の開設

- ドコモ口座を利用した決済

- 銀行口座との紐づけ

サービスにおける身元確認

銀行口座開設時における身元確認は、各銀行に委ねられているが、当然犯罪収益移転防止法上の義務付けがあるため身元確認はしっかりと行われていた。

携帯電話購入時(携帯電話不正利用防止法)における身元確認については一部実施されていない状態であった。

実はdアカウントの開設には携帯電話の所持が必須でなかったため、Eメールアドレスを保有していればパソコン等でも開設することができたためである。

ドコモ口座は決済をする口座なので「資金決済法」により身元確認が義務付けられていたのではないかと思うが、「資金決済法」で身元確認が義務付けられているのは「資金移動業者」つまり為替(資金の移動)を行う業者のみであり、ドコモ口座を使ってショッピングで決済をするような場合には法律の対象外となるのである。

ドコモ口座も送金サービスがあるのでは?という疑問もあるが、実は送金サービスが利用できるのはドコモの携帯利用者のみであり、この場合は先の携帯電話不正利用防止法により、携帯購入時に身元確認が実施されていたということになる。

取引時の確認(当人認証)

今回の場合、そもそも身元の確認が行われないままドコモ口座は開設できている。

身元確認ができていない先に、当人の認証をしたとしても、その当人に実在性が担保されない限り、

意味をなさない行為となってしまう。

サービス全体で見れば、銀行側は身元確認を行っているので唯一当人認証が行える立場にあり、仮に実在しない人物のドコモ口座が大量に作成できたとしても不正な出金は起こりえないという事になる。

銀行における当人認証は実際どうであったのかという点が気になってくる。

多要素認証・二段階認証

当人認証を行う際に推奨されているのは、「知識」(当人しか知らない)、「所持」(当人のみが持っている)、「生体」(当人を独自の身体的特徴)の3つの要素のうち2つを利用して行ういわゆる多要素認証が推奨されている。

今回被害にあった銀行の多くは口座番号、名義、暗証番号の3点等で認証し、紐づけという取引を行うことができた銀行であった。

どれも知識情報であるように見え、唯一口座番号が通帳やカードにしか記載がないので「所持情報」であるとも言えなくないが、フリマアプリやオークション等で口座を公開するケースも多く実際に通帳やカードを持っているという裏付けとしては乏しいものである。

ここに、ハードウェアトークンや乱数表カードなどの情報があれば、所持情報が加わり、上記の認証だけのケースに比べ不正な紐づけができるケースは大きく削減できたことが想像される。

今回の当人認証は、ブルートフォースアタック(総当たり攻撃)を利用したものであるという推測もあり、認証が2段階で用意されている、紐づけの認証があったことを通知するなどの対策が取られていれば、被害の発見も早く、件数も減らすことができたのではないだろうか。

SMSによる2段階認証

多要素認証を実現するべく所持情報として、ハードウェアトークンや乱数表カードを用いることはサービス提供者の管理に手間がかかり、サービス利用者の利便性低下を招くこととなるケースは多い。

2段階認証と多要素認証を一度に実現できる方法として、SMSによる2段階認証を採用するケースが増えている。

SMSで認証コードを受け取るということは、つまり登録された電話番号の携帯電話を所持しているという裏付けになり、また1次認証の後にこの動作を行うことで2段階での認証が実現するためである。

いっぽうで、SMSの認証コードがロックされた端末の画面上でも表示がされる。アプリケーションを利用することでSMSを転送することができるなど課題も残されている。

サービス全体を俯瞰した認証の設計

今回のドコモ口座の不正事件は、銀行側の当人認証をしっかりと行うか、ドコモ口座の開設時に自律的な

身元確認を行うということができていれば、被害はこれほど大きくなかったことが考えられる。

2つの異なる業界のサービスを跨るサービスにおいては、あらためて協業する側の法律や仕組みをしっかりと理解する必要性を痛感せざるを得ない。

不正な資金や情報の流出の可能性があるサービスを設計する際には、サービス全体の中で身元確認がしっかりと行われていること、当人認証が多要素かつ2段階などリスク量に応じてしっかりと行われていることを確認する必要性があることを痛感させられる。